2 Bilgi Teknolojisi Sistemlerine Yönelik Temel Güvenlik Yaklaşımları

Bilgi Teknolojileri Sistemlerinde temel güvenlik yaklaşımları!

Bir yöneticinin en büyük sorumluluklarından biri, güvenliğini sağlarken kurumun ortak hedeflerine ulaşmak için kaynakları etkin bir şekilde kullanmaktır. Bugün, BT altyapısı kaynakları, belki de, diğer tüm kaynaklardan güvenlik risklerine karşı daha savunmasızdır.

Resim Nezaket: imore.com/sites/imore.com/files/styles/large/public/field/image/2013/08/4×3.jpg

En kullanışlı BT altyapı kaynaklarına daha az yararlı olanlardan daha ciddi tehditler var. Bu kaynaklara zarar vermenin etkileri, bu kaynakların satın alma maliyetlerinden çok daha büyüktür ve çoğu, orijinal hallerine geri getirilemez.

Çoğu durumda, BT altyapısına yapılan onarılamaz zarar diğer kaynakları BT altyapısı tarafından kontrol edildiğinden, diğer kaynakları zarar riskine maruz bırakmaktadır. BT altyapı kaynağının büyük bir kısmı somut değildir ve bu nedenle, fiziksel güvenlik önlemleri onları güvence altına almak için yeterli değildir.

Bilgi sistemlerinin bazıları, bir işletmenin günlük işlemlerinde kritik öneme sahiptir ve bunların herhangi bir şekilde zarar görmesi, tüm işletmeyi durma noktasına getirmektedir. Bu nedenle, bilgi sistemlerinin güvenlik yönü fazla vurgulanamaz.

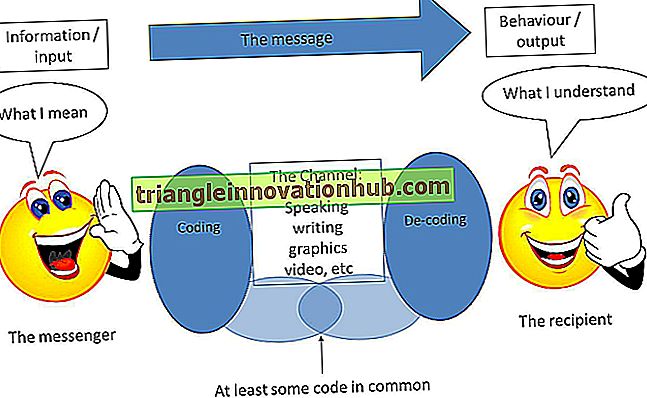

Herhangi bir sistemin güvenliği, 'kazayla başarısızlık' veya 'kasıtlı saldırı' tehditlerine karşı güvenliğinin sağlanması anlamına gelir. Herhangi bir sistemin güvenliğine iki temel yaklaşım vardır:

a) Kaynakların ve sistemlerin kusursuz güvenliğini sağlamak ve

b) Sistemlerin ve kaynakların, kazanıldıkları hedeflere hizmet etmeleri ve korunmaları durumunda yüksek sağlam duvarların içine yerleştirilememesi nedeniyle kusursuz güvenliğin sağlanamayacağını kabul edin.

İkinci yaklaşım bilgi yöneticileri arasında daha fazla kabul gördü. Bu yaklaşım, sistemin kırılganlığının anlaşılmasını garanti eder ve aşağıdaki görüşler göz önüne alınarak güvenlik planı çizilir:

a) Genel olarak, sistemin farklı bölümleri farklı güvenlik açılarına sahiptir.

b) BT altyapısının farklı bileşenleri farklı tür tehditlere maruz kalmaktadır.

c) Tehditlerin niteliği, farklı saldırı türlerinden farklıdır. Bu nedenle, bir bilgi sisteminin farklı bileşenleri için güvenlik önlemlerinin farklı olması gerekir.

d) Güvenlik tehditleri fazla mesai değiştirir. Bu nedenle, her sistemin güvenlik algıları periyodik olarak gözden geçirilmelidir.

e) Altın güvenlik kuralı, bir güvenlik sisteminin gücünün, güvenlik zincirindeki en zayıf eleman tarafından belirlendiğidir.

f) BT altyapısının farklı bileşenleri için güvenlik ihlali riski farklıdır ve her güvenlik önleminin bir maliyeti vardır. Bu nedenle, riski ölçmek ve önerilen güvenlik önleminin maliyetine karşı tartmak gerekir.